Web:

trick

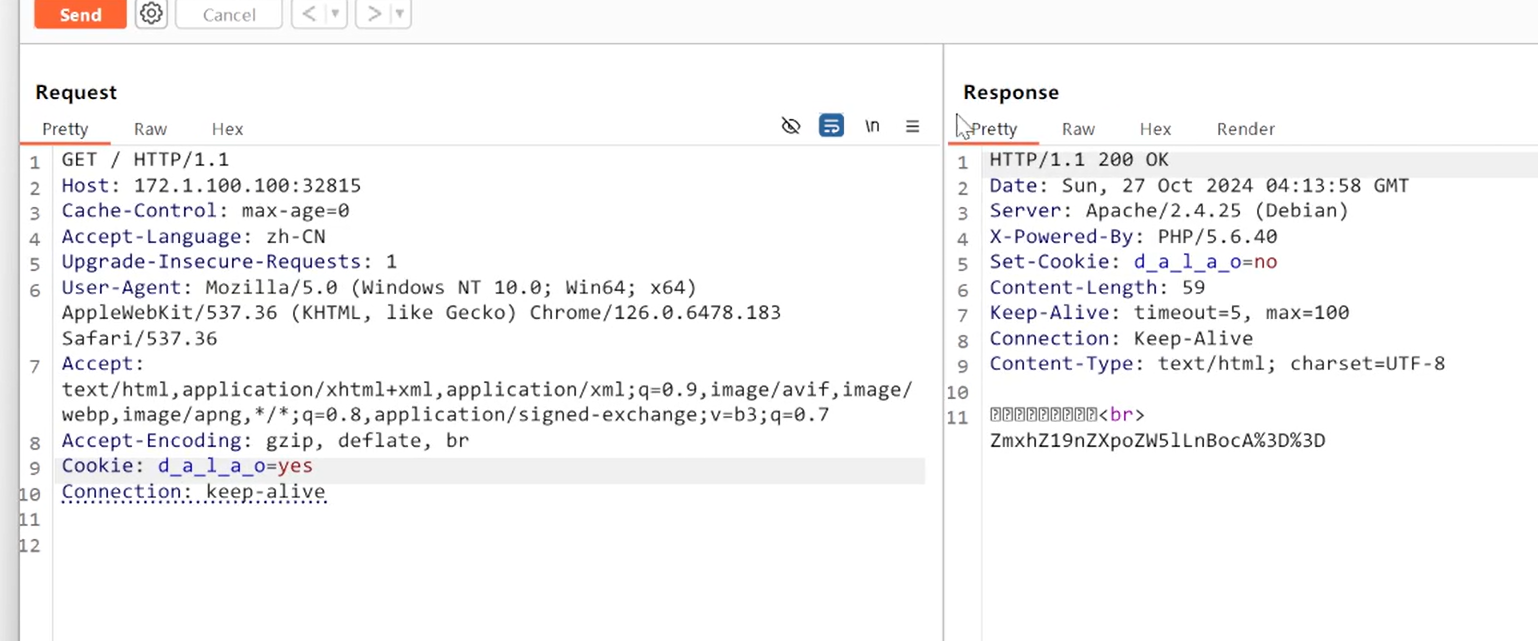

抓包修改cookie为yes

得到base64的文件路径

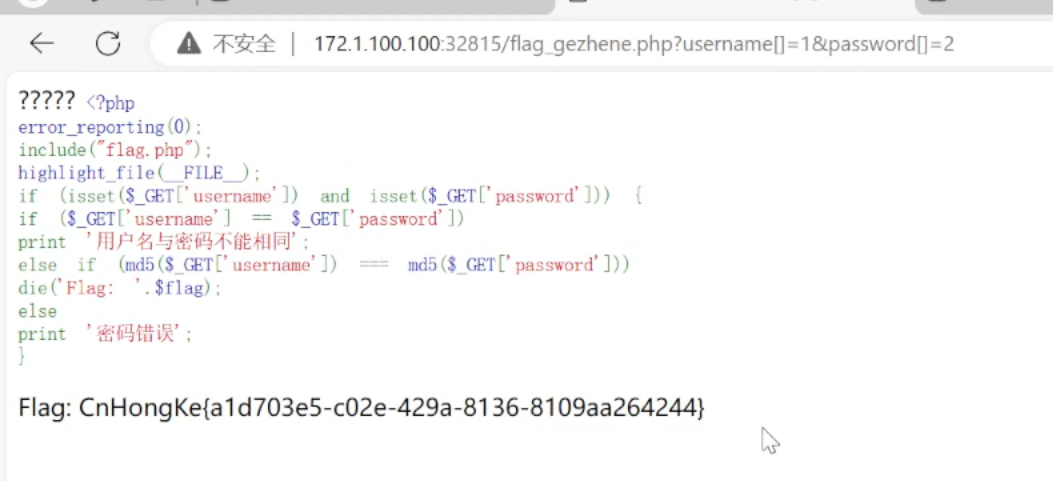

得到一个简单的md5绕过题目,用数组秒了

back

在index.php.backup文件中找到一个有用的页面路径

进入后在源码中找到flag的路径,进入,拿到flag

EzSSIT

用焚靖秒了

Inject

用sqlmap秒了

Misc

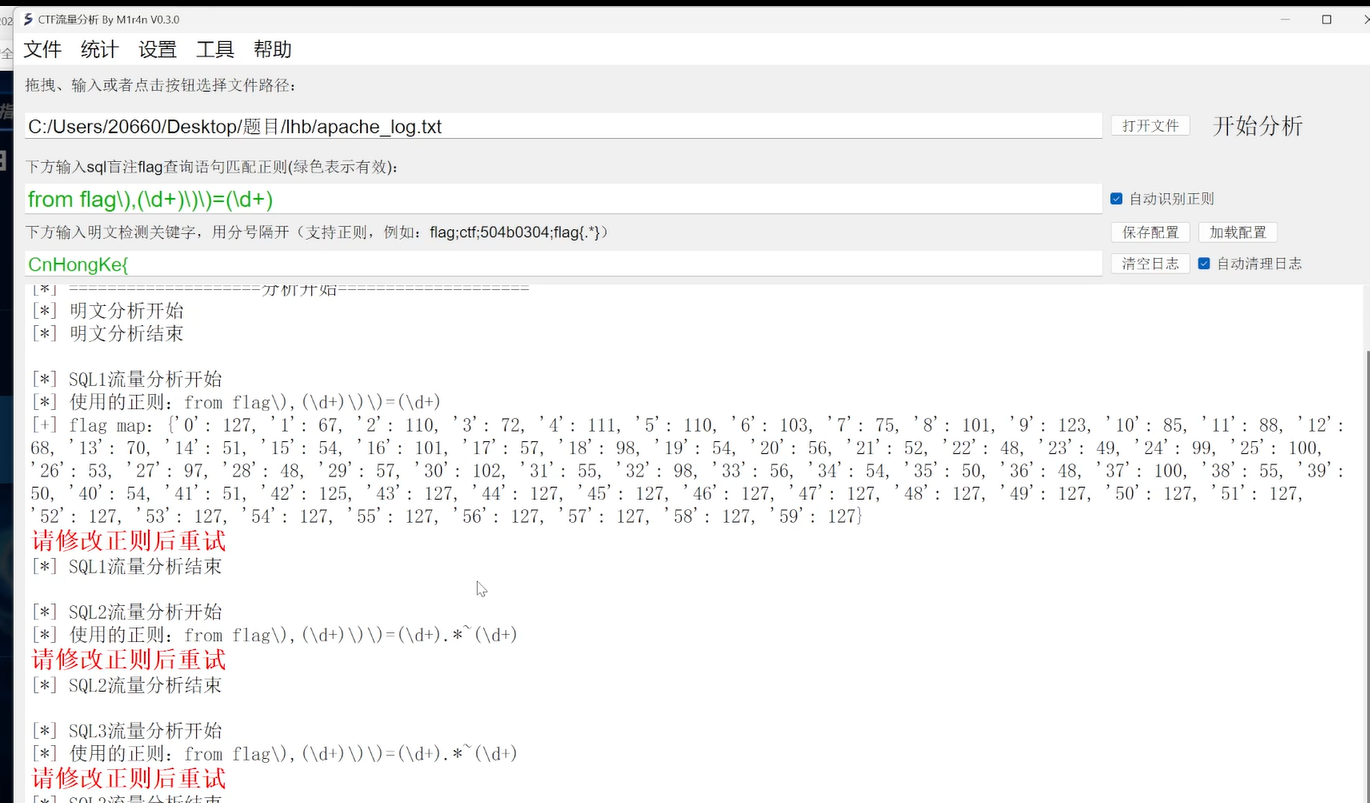

日志分析

工具,然后写个小脚本秒了

大橘为重

爆宽高得到一个key

binwalk出一个压缩包然后用key解压

用十六进制编辑器打开得到base64的flag,直接解码即可

Crypto

签到

先base62,然后base32,最后hex